yubikey是一款很酷的设备,已经存在了一段时间,我们中的一些人都知道并喜欢它。它是一种被识别为USB HID设备的设备,可以在按下按钮时发出一次性密码。

在相当长的一段时间内,yubikey支持质询-响应模式,在这种模式下,计算机可以向yubikey发送质询,而yubikey将使用HMAC-SHA1计算出响应。

在本教程中,我将展示如何使用yubikey保护加密硬盘,从而在预引导身份验证中添加双因素身份验证。

用户输入密码,该密码作为质询发送给yubikey,并返回响应。LUKS密钥槽保存响应,因此就LUKS而言,响应充当槽密码。

这个解决方案基于我的github项目yubikey luks。您可以从源代码中获取此项目,也可以使用启动板上的存储库,我在那里上传了Ubuntu 14.04LTS的现成软件包。这个解决方案在Ubuntu 14.04上运行良好,但它也可以在其他类似debian的发行版上运行。我假设你运行的是Ubuntu 14.04。

将存储库添加到您的系统中:

add-apt-repository ppa:privacyidea/privacyidea

刷新软件包信息并安装工具:

apt-get update

apt-get install yubikey-luks

注册Yubikey

插入你的yubikey并运行以下命令:

ykpersonalize -2 -ochal-resp -ochal-hmac -ohmac-lt64 -oserial-api-visible

Yubikey有两个插槽。我们使用插槽2,以便您可以使用插槽1进行“正常”OTP使用。

添加到LUKS

要将yubikey分配给LUKS插槽,请使用命令yubikey LUKS enrolled。位于/usr/bin/yubikey-luks-enrolled的脚本假定您的luks分区是/dev/sda5。如果是另一个,请将脚本复制到您的主目录并调整行:

DISK=“/dev/sda5”

Yubikey响应将写入LUKS插槽7。请确保在其他插槽中使用正常密码。您可以通过以下方式进行检查:

cryptsetup luksDump

插入yubikey并运行yubikey luks注册脚本。该脚本要求输入一个新密码,即现在发送到yubikey以生成repsone的密码,您将在启动时使用该密码。

完成。

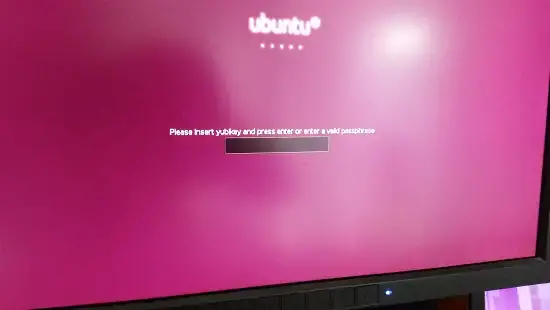

启动屏幕会提示您插入yubikey。你也可以使用旧密码。。。

Data is retrieved from the Yubikey.

成功!

总结

启动挂钩已被修改,以便您可以使用常用密码或Yubikey加上新密码登录,从而提高了不受信任环境中的安全性。

双因素身份验证管理系统privacyIDEA提供了管理多个Yubikey并将这些Yubikey分配给不同客户端机器的方法。敬请期待!

-

扫码下载安卓APP

-

微信扫一扫关注我们

微信扫一扫打开小程序

手Q扫一扫打开小程序

-

返回顶部

发表评论